نقش Wazuh در تدوین Playbook های مؤثر برای Blue Team

در حوزهی امنیت سایبری، تیمهای Blue Team مسئول دفاع از محیط فناوری اطلاعات یک سازمان هستند؛ این شامل شبکهها، endpoints، برنامهها و دادهها در برابر انواع مختلف تهدیدات میشود. نقش آنها فراتر از صرفاً محافظت از داراییهای فناوری اطلاعات است؛ این تیمها همچنین وظیفه دارند تداوم عملیاتی (operational continuity) را تضمین کرده، فعالیتهای مخرب را monitor کنند و در زمان واقعی به رخدادها پاسخ دهند. برای عملکرد مؤثر، این تیمها به فرایندهای ساختاریافتهای متکی هستند که با عنوان Playbook شناخته میشوند.

Playbook تیم Blue راهنمایی دقیق است که مراحل شناسایی، مهار و بازیابی از رخدادهای امنیتی مشخص را تشریح میکند. این Playbookها به اطمینان از پاسخگویی منسجم، بهموقع و همراستا با سیاستهای سازمانی و الزامات مقرراتی کمک میکنند و در نهایت، تأثیر حملات سایبری را به حداقل میرسانند. این راهنماها شامل پیشنیازهای مشخص، جریانهای کاری ، چکلیستها و مراحل تحقیق برای سناریوهای مختلف رخدادهای امنیتی هستند.

عناصر کلیدی در Playbookهای تیم Blue

با اینکه هر سازمان ممکن است Playbookهای خود را با توجه به محیط خاص خود سفارشیسازی کند، برخی رویهها برای پاسخگویی مؤثر به سناریوهای مختلف رخدادهای امنیتی الزامی هستند:

- Prerequisites : الزامات پایهای که باید پیش از آغاز یک فرایند تحقیقاتی در دسترس باشند. این موارد شامل ابزارهای امنیتی مناسب، نقشهای تعریفشده، قوانین تشخیص مرتبط و منطق هشداردهی (alerting logic) میباشند.

- Workflow : توالی منطقی مراحلی است که در طول پاسخگویی به رخداد دنبال میشود. معمولاً این فرایند شامل مراحل Detection ، Escalation ، Triage ، Containment و Resolution رخداد است.

- Checklist : فهرستی از وظایف که برای پیگیری و تأیید انجام صحیح هر مرحله در workflow استفاده میشود. این فهرست کمک میکند تا تمامی اقدامات لازم برای کاهش تهدید و انجام remediation بهدرستی اجرا شوند.

- Investigation Playcards : دستورالعملهای گامبهگام و دقیق که برای سناریوهای خاص رخدادها و بردارهای حمله تهیه میشوند. هر playcard باید شامل منابع لاگ ، شاخصهای نفوذ (IoC)، تکنیکهای مرتبط از چارچوب MITRE ATT&CK، و فعالیتهای مربوط به containment و Recovery باشد.

در قلب این Playbookها، فرایند Incident Response (IR) قرار دارد؛ فرایندی ساختیافته برای شناسایی، تحقیق و کاهش تأثیر رخدادهای امنیتی. Playbookها با ترجمه رویههای سطح بالا به اقدامات اجرایی برای تهدیدات خاص، IR را پیادهسازی کرده و به ابزارهایی حیاتی برای عملیات امنیتی مؤثر تبدیل میشوند.

سناریوهای رخداد تحت پوشش Playbookهای تیم Blue

Playbookهای تیم Blue بهگونهای طراحی شدهاند که به انواع مختلفی از حملات و تهدیدات سایبری پاسخ دهند. برخی از سناریوهای رایج رخدادها که در این Playbookها پوشش داده میشوند عبارتند از:

- تلاش برای Brute-force login در سرویسهایی مانند SSH، RDP یا پرتالهای وب.

- آلودگی به Malware و تغییرات غیرمجاز در فایلها.

- تهدیدات داخلی و رفتارهای غیرعادی کاربران.

- Privilege escalation و اجرای فرآیندهای مشکوک روی endpoints

- تلاش برای Data exfiltration از طریق فعالیتهای غیرعادی شبکه.

- حملات به Web applications شامل آپلود Web shell و تلاش برای بهرهبرداری

با نگاشت هر use case به یک راهبرد پاسخگویی از پیش تعریفشده، تیمهای Blue قادر خواهند بود بهسرعت واکنش نشان دهند، میانگین زمان پاسخگویی (MTTR) را کاهش دهند و دامنه خسارات احتمالی را محدود کنند.

تقویت Playbookهای تیم Blue با Wazuh

قابلیتهای عملیات امنیتی تیم Blue خود را به سطح بالاتری ارتقا دهید.

با Wazuh، پلتفرم امنیتی متنباز، قدرت تشخیص تهدیدات در زمان واقعی، پاسخگویی خودکار، و مدیریت جامع رخدادها را برای طیف گستردهای از سناریوهای حمله تجربه کنید.

درک نقش Wazuh در Playbook تیم آبی

پاسخدهی مؤثر به حوادث امنیتی مستلزم بهرهگیری از ابزارهایی است که نظارت امنیتی لحظهای (Real-time Security Monitoring)، پاسخدهی خودکار (Automated Response)، و شناسایی تهدیدات مبتنی بر همبستگی (Correlation-based Threat Detection) را ارائه دهند. Wazuh، یک پلتفرم امنیتی متنباز و رایگان، این قابلیتها را فراهم میکند و به تیمهای امنیتی امکان میدهد تا به شکلی کارآمد تهدیدات را شناسایی، تحلیل و مدیریت کنند.

Wazuh قابلیتهای Security Information and Event Management (SIEM) را با توانمندیهای Extended Detection and Response (XDR) یکپارچه میکند. این امکانات، امکان همبستگی و تحلیل دادههای امنیتی را در میان نقاط انتهایی و محیطهای متنوع از جمله زیرساختهای On-premises، Cloud و Hybrid فراهم میآورد. قابلیتهای شناسایی تهدیدات در لحظه، تحلیل لاگها و نظارت بر یکپارچگی فایلها این پلتفرم را به یک ابزار کلیدی برای تیمهای آبی تبدیل کرده است. این ویژگیها موجب میشوند که Wazuh در هر چهار مرحله اصلی از چرخه عمر پاسخ به حوادث (Incident Response Lifecycle) نقشی حیاتی ایفا کند.

پاسخ به حوادث شامل یک رویکرد ساختارمند است که مراحل آمادگی ، شناسایی ، تحلیل ، مهار ، پاکسازی، بازیابی و فعالیتهای پس از حادثه (Post-Incident Activities) جهت ثبت و استخراج درسآموختهها را در بر میگیرد. با یکپارچهسازی Wazuh در چرخه عمر پاسخ به حوادث، سازمانها میتوانند به مزایای زیر دست یابند:

- شناسایی لحظهای از طریق تحلیل متمرکز لاگها و نظارت بر یکپارچگی فایلها

- هشداردهی خودکار بر پایه قوانین قابل سفارشیسازی جهت فعالسازی اقدامات پاسخدهی

- نظارت رفتاری بر نقاط انتهایی، سرورها و محیطهای ابری

- اقدامات داخلی پاسخ به حادثه برای مهار و ایزولهسازی تهدیدات

- قابلیتهای گزارشدهی Compliance و ممیزی برای مستندسازی مراحل پس از حادثه

یکپارچهسازی Wazuh با Playbook تیم آبی

نمونههای زیر از Playbook نحوه بهکارگیری Wazuh در سناریوهای واقعی تهدیدات را نشان میدهند و نقش آن را در شناسایی و پاسخدهی نسبت به بردارهای مختلف حمله به تصویر میکشند:

Playbook 1 : استخراج اطلاعات احراز هویت در یک نقطه انتهایی ویندوز

Credential Dumping یکی از تکنیکهای رایج Post-Exploitation است که مهاجمان برای استخراج اطلاعات احراز هویت ذخیرهشده در حافظه یا Registry Hiveها استفاده میکنند. این دادههای احراز هویت میتوانند در مراحل بعدی برای Lateral Movement و دسترسی غیرمجاز به اطلاعات حساس به کار گرفته شوند. Wazuh با بهرهگیری از Security Event Logها، لاگهای Sysmon و ماژولهای نظارت بر فرآیندها به شناسایی این رفتارها در نقاط انتهایی ویندوز کمک میکند.

Wazuh را میتوان طوری پیکربندی کرد که دسترسی مشکوک به فرآیند lsass.exe، درخواستهای رجیستری به SAM یا SECURITY Hiveها و اجرای غیرعادی ابزارهای استخراج اطلاعات احراز هویت نظیر Mimikatz را تحت نظارت قرار دهد. هشدارها بر اساس قوانین از پیش تعریفشده و با همبستگی بین ارتباطات فرآیندهای والد-فرزند، آرگومانهای خط فرمان و الگوهای شناختهشده IoC تولید میشوند.

به عنوان مثال، قوانین پیشفرض Wazuh قادر به شناسایی سوءاستفاده از ابزارهای Impacket در نقاط انتهایی ویندوز تحت نظارت هستند. Impacket مجموعهای از اسکریپتهای مبتنی بر Python است که برای دستکاری پروتکلهای شبکه و بهرهبرداری از سرویسهای ویندوز طراحی شدهاند.

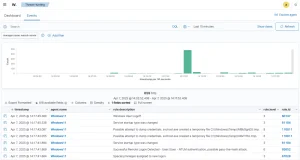

زمانی که ابزارهای حمله Impacket مانند secretsdump.py علیه یک Wazuh Agent اجرا میشوند، Wazuh بلافاصله این فعالیت را شناسایی کرده و هشدارهایی ایجاد میکند که از طریق داشبورد Wazuh برای تحلیلگران امنیت قابل مشاهده و بررسی است تا اقدامات پاسخ مناسب انجام گیرد.

Web Shell : Playbook 2 روی یک وبسرور تحت نفوذ

Web Shellها اسکریپتهای مخربی هستند که به مهاجمان اجازه میدهند دسترسی مداوم به وبسرورهای تحت نفوذ خود داشته باشند و حملات بیشتری را از همان بستر اجرا کنند. مهاجمان معمولاً از این تکنیک برای ایجاد Backdoor در محیط قربانیان خود استفاده میکنند.

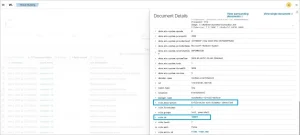

Wazuh با استفاده از ترکیبی از قابلیتهای File Integrity Monitoring (FIM) و Threat Detection به شناسایی Web Shellها کمک میکند. تیمهای آبی میتوانند Wazuh را طوری پیکربندی کنند که دایرکتوریهای پرخطر را تحت نظارت قرار داده و ایجاد یا تغییر فایلهای غیرمجاز را که میتواند نشاندهنده وجود یک Web Shell باشد، شناسایی کند. ماژول FIM در Wazuh هشدارهایی را در صورت بروز تغییرات در مسیرهای مشخصشده تولید میکند و امکان شناسایی زودهنگام دستکاریهای مخرب را در نقاط انتهایی فراهم میآورد.

علاوه بر نظارت بر تغییرات فایلها، Wazuh دارای قوانین داخلی است که به شناسایی فعالیتهای مشکوک روی وبسرورها کمک میکند. این قوانین رفتارهایی نظیر اجرای اسکریپتهای غیرمعمول یا استفاده از متدهای پیشبینینشده HTTP را علامتگذاری میکنند. تیمهای آبی همچنین میتوانند قوانین سفارشی برای شناسایی رفتارهای خاص بدافزارها ایجاد کنند.

در ادامه نمونهای از یک قانون اضافی آورده شده است که به منظور ایجاد هشدار هنگام شناسایی فایلهای تغییر یافته با الگوهای امضای PHP Web Shell در دایرکتوریهای تحت نظارت توسط Wazuh Manager نوشته شده است:

<group>

<rule id="100502" level="15">

<if_sid>100501</if_sid>

<field name="changed_content" type="pcre2">(?i)passthru|exec|eval|shell_exec|assert|str_rot13|system|phpinfo|base64_decode|chmod|mkdir|fopen|fclose|readfile|show_source|proc_open|pcntl_exec|execute|WScript.Shell|WScript.Network|FileSystemObject|Adodb.stream</field>

<description>[File Modification]: File $(file) contains a web shell</description>

<mitre>

<id>T1105</id>

<id>T1505.003</id>

</mitre>

</rule>

</group>

قانون زیر فایلهای تغییر یافته را از نظر وجود توابع مشکوک PHP که معمولاً در Web Shellها استفاده میشوند بررسی میکند. فیلد changed_content نشاندهنده محتوای فایل تغییر یافته است که توسط Wazuh برای الگوهایی مانند eval، exec و base64_decode اسکن میشود. در صورت تطابق، یک هشدار با سطح شدت بالا (High-Severity Alert) ایجاد میشود و این رفتار به تکنیکهای مرتبط در چارچوب MITRE ATT&CK نگاشت میشود.

Playbook 3 : خروج مشکوک دادهها

Data Exfiltration یا خروج غیرمجاز دادهها، بهویژه زمانی که مهاجمان از ابزارهای مشروع برای انتقال داده و دور زدن سامانههای امنیتی استفاده میکنند، میتواند به سختی شناسایی شود. این تکنیک که با عنوان Living Off the Land (LOTL) شناخته میشود، شامل سوءاستفاده از ابزارهای بومی سیستمعامل است که موجب میشود فعالیتهای مخرب در میان عملیاتهای عادی پنهان بمانند. Wazuh با پشتیبانی از قابلیتهای نظارت بر فعالیتهای شبکه ، رهگیری اجرای دستورات و حسابرسی دسترسی به فایلها، امکان شناسایی فعالیتهای غیرعادی خروجی دادهها را فراهم میکند.

با پایش تاریخچه دستورات پوسته ، انتقال فایلهای حجیم یا استفاده از ابزارهایی نظیر scp، curl یا netcat، Wazuh تیمهای امنیتی را نسبت به انتقالهای حجیم داده یا مقاصد غیرمعمول آگاه میسازد. همچنین، Wazuh با بهرهگیری از قابلیت GeoIP ارتباطات ورودی و خروجی با مکانهای مشکوک را شناسایی کرده و به شناسایی و تشدید هشدارهای مربوط به تلاشهای احتمالی Data Exfiltration در لحظه کمک میکند.

مقالهای که در خصوص شناسایی خروج دادهها با استفاده از ابزارهای LOTL منتشر شده است، سناریوهای مختلفی از Data Exfiltration را شبیهسازی کرده و نحوه شناسایی آنها توسط Wazuh را به تصویر میکشد.

در این مقاله نشان داده شده که چگونه Wazuh میتواند اجرای دستورات از طریق PowerShell، Command Prompt و ابزارهای داخلی ویندوز را نظارت کرده و انتقالهای مشکوک فایلها را شناسایی کند. با جمعآوری و تحلیل Event Logها، Wazuh Agentها قادر به شناسایی شاخصهایی مانند استفاده از ابزارهایی نظیر certutil، bitsadmin و curl برای انتقال غیرمجاز دادهها هستند.

قوانین و Decoderهای سفارشی میتوانند هشدارهایی را در زمان سوءاستفاده از این ابزارها تولید کرده و به تیمهای آبی کمک کنند تا سریعتر به تلاشهای خروج داده واکنش نشان دهند.

Playbook 4 : حمله Brute-force برای ورود غیرمجاز

Brute-force یکی از Attack Vector رایج است که مهاجمان برای دسترسی غیرمجاز به Endpoints و سرویسها از آن استفاده میکنند. سرویسهایی مانند SSH روی نقاط انتهایی لینوکس و RDP روی ویندوز معمولاً مستعد حملات Brute-force هستند. Wazuh این نوع حملات را از طریق Correlation میان رویدادهای متعدد شکست احراز هویت در نقاط انتهایی تحت نظارت شناسایی میکند. در نقاط انتهایی لینوکس، Wazuh بهصورت پیشفرض این حملات را با تحلیل لاگهای احراز هویت نظیر /var/log/auth.log شناسایی میکند و از قابلیتهای تشخیص مبتنی بر دادههای لاگ بهره میگیرد.

Decoderهای Wazuh دادههای خام لاگهای سرویسهای احراز هویت را تجزیه کرده و اطلاعات ساختاریافتهای درباره تلاشهای ورود ناموفق استخراج میکنند. این اطلاعات شامل مواردی نظیر آدرس IP مبدأ، نام کاربری و زمان وقوع است. پس از Decoding، قوانین همبستگی Wazuh این دادهها را برای شناسایی الگوهایی از شکستهای مکرر یا سریع از یک آدرس IP بررسی کرده و هشدارهایی را برای فعالیتهای احتمالی Brute-force ایجاد میکنند.

زمانی که آستانه هشدار تعیینشده برآورده شود، Wazuh از قابلیتهای Active Response خود برای اجرای اسکریپتهایی جهت انجام اقدامات مقابلهای استفاده میکند. به عنوان مثال، Wazuh میتواند پاسخ فعال ایجاد کرده و آدرس IP مهاجم را با استفاده از قوانین فایروال مانند iptables مسدود کند.

مقالهای که در خصوص پایش Rapid SCADA با استفاده از Wazuh منتشر شده است، نشان میدهد که چگونه تلاشهای ورود Brute-force به سیستمهای کنترل صنعتی (ICS) را میتوان با قابلیت تحلیل دادههای لاگ شناسایی کرد. Wazuh لاگهای احراز هویت از سیستمهای Rapid SCADA را نظارت کرده و رویدادهایی را که نشاندهنده تلاشهای متعدد ورود ناموفق هستند، تجزیه میکند. قوانین سفارشی الگوهای غیرعادی نظیر شکستهای مکرر در بازه زمانی کوتاه را شناسایی میکنند.

این قوانین هشدارهایی تولید میکنند که فعالیتهای احتمالی Brute-force را برجسته کرده و به تیمهای امنیتی امکان میدهند سریع واکنش نشان دهند. با تحلیل دادههای لاگ از سیستمهای SCADA، Wazuh امکان شناسایی زودهنگام تلاشهای دسترسی غیرمجاز و سایر ناهنجاریها را در محیطهای کنترل صنعتی فراهم میآورد.

یکپارچهسازی Wazuh با سایر ابزارهای امنیتی

برای تدوین Playbookهای کارآمد در تیمهای آبی، سازمانها به ابزارهایی نیاز دارند که نه تنها تهدیدات را شناسایی کنند، بلکه بتوانند بهصورت یکپارچه در اکوسیستم گسترده امنیتی عمل کنند. Wazuh این نیاز را با قابلیت ادغام با طیف گستردهای از ابزارهای خارجی در سراسر چرخه عمر Incident Response برآورده میکند:

- پلتفرمهای SOAR مانند TheHive و Shuffle به خودکارسازی مدیریت رخدادها و تسهیل اجرای Playbookهای پاسخ به حوادث کمک میکنند.

- Threat Intelligence Feedهایی نظیر VirusTotal، AlienVault OTX و AbuseIPDB دادههای هشدار را با زمینههای تهدیدات خارجی غنیسازی کرده و امکان تصمیمگیری سریعتر و آگاهانهتر در فرآیند Triage را فراهم میکنند.

- سیستمهای تیکتینگ مانند Jira با Wazuh یکپارچه میشوند تا ردیابی، تخصیص و مدیریت رخدادها و ارتباطات تیمی را تسهیل کنند.

- پلتفرمهای ابری نظیر AWS، Azure و GCP نیز با استفاده از Wazuh قابل پایش هستند تا مشکلات پیکربندی، فعالیتهای غیرمعمول و نقضهای امنیتی احتمالی در Cloud Workloads شناسایی شوند.

نتیجهگیری

هر یک از Playbookهای ارائهشده در این مقاله نشاندهنده انعطافپذیری Wazuh برای پشتیبانی از عملیات تیمهای آبی است. چه در مواجهه با حمله استخراج اطلاعات احراز هویت و چه در شناسایی یک پایگاه مخفی مهاجم از طریق Web Shell، Wazuh ابزارهای لازم را برای واکنش سریع در اختیار مدافعان قرار میدهد؛ آن هم با تکیه بر پایگاه دادهای غنی از قوانین شناسایی تهدیدات مبتنی بر جامعه کاربری و قابلیتهای ادغام متنباز.

برای آشنایی بیشتر با Wazuh میتوانید به مستندات رسمی آن مراجعه کرده و به جامعه حرفهای آن بپیوندید تا از پشتیبانی برخوردار شوید.